|

سایت ایران کلوب | ||

افزایش سرعت دانلود رایانه تا 5 برابر + دانلود نرم افزاراگر از سرعت دانلود فایل ها در رایانه تان ناراضی هستید، این نرم افزار HiDownload Platinum می تواند به شما کمک کند تا با 5 برابر سرعت، فایل ها را دانلود کنید.

؛ HiDownload Platinum یک برنامه ساده است که به شما کمک می کند سرعت دانلود فایل ها را در رایانه خود چند برابر کنید. نرم افزار از لحاظ سرعت و امکانات در حد نرم افزار های بزرگ مدیریت دانلود مانند اینترنت دانلود منیجر است و می تواند به صورت تکی یا گروهی اقدام به دانلود فایل ها از فضای مجازی کند. برنامه در دریافت فایل های چندرسانه ای بسیار قدرتمند عمل می کند و می تواند فرمت تعدادی از فایل های تصویری را به فرمت صوتی تبدیل کند. همچنین می توانید برای دانلود فایل ها زمان بندی تعیین کنید یا این که برنامه را به گونه ای تنظیم کنید که پس از دانلود فایل ها به صورت اتوماتیک خاموش شود. از ویژگی های اصلی نرم افزار می توان به مواردی چون: قابلیت ضبط ویدئوها و صداهای آنلاین، پشتیبانی از اکثر سایت های به اشتراک گذاری فایل ها، امکان دانلود با ftp و ... اشاره کرد. در ضمن نرم افزار با اکثر مرورگرهای موجود سازگار است و می تواند به صورت خودکار فایل ها را دانلود کند.

ورژن: 8.21

حجم نرم افزار: 9.7 مگابایت

[ یکشنبه 92/12/18 ] [ 12:42 عصر ] [ ایران کلوب ]

با فایروال به صورت جامع تر آشنا شوید!بخش هشتم امنیت

در بخش های قبلی به مباحث حملات سایبری، نحوه پیشگیری امنیت در ایمیل، حملات مهندسی اجتماعی و نحوه مقابله با آنها، راهکارهای کاهش Spam و محتویات فعال و کوکی ها، نرم افزارهای ضد ویروس و کنترل دسترسی افراد به اطلاعات یک کامپیوتر پرداختیم. در این بخش از آموزش به معرفی کامل فایروال می پردازیم.

در بخش های قبلی به مباحث حملات سایبری، نحوه پیشگیری امنیت در ایمیل، حملات مهندسی اجتماعی و نحوه مقابله با آنها، راهکارهای کاهش Spam و محتویات فعال و کوکی ها، نرم افزارهای ضد ویروس و کنترل دسترسی افراد به اطلاعات یک کامپیوتر پرداختیم. در این بخش از آموزش به معرفی کامل فایروال می پردازیم.

با استفاده از فایروال در صورت دستیابی سایرین به سیستم شما، کامپیوتر شما دارای استعداد بمراتب بیشتری در مقابل انواع تهاجمات می باشد. شما می توانید با استفاده و نصب یک فایروال، محدودیت لازم در خصوص دستیابی به کامپیوتر و اطلاعات را فراهم نمائید.

فایروال ها حفاظت لازم در مقابل مهاجمان خارجی را ایجاد و یک لایه و یا پوسته حفاظتی پیرامون کامپیوتر و یا شبکه را در مقابل کدهای مخرب و یا ترافیک غیرضروری اینترنت، ارائه می نمایند. با بکارگیری فایروال ها، امکان بلاک نمودن داده از مکانی خاص فراهم می گردد. امکانات ارائه شده توسط یک فایروال برای کاربرانی که همواره به اینترنت متصل و از امکاناتی نظیر DSL و یا مودم های کابلی استفاده می نمایند، بسیار حیاتی و مهم می باشد.

انواع فایروال ها

فایروال ها به دو شکل سخت افزاری ( خارجی ) و نرم افزاری ( داخلی )، ارائه می شوند. با اینکه هر یک از مدل های فوق دارای مزایا و معایب خاص خود می باشند، تصمیم در خصوص استفاده از یک فایروال بمراتب مهمتر از تصمیم در خصوص نوع فایروال است.

فایروال های سخت افزاری: این نوع از فایروال ها که به آنان فایروال های شبکه نیز گفته می شود، بین کامپیوتر شما (و یا شبکه) و کابل و یا خط DSL قرار خواهند گرفت. تعداد زیادی از تولید کنندگان و برخی از مراکز ISP دستگاههائی با نام "روتر" را ارائه می دهند که دارای یک فایروال نیز می باشند. فایروال های سخت افزاری در مواردی نظیر حفاظت چندین کامپیوتر مفید بوده و یک سطح مناسب حفاظتی را ارائه می نمایند. ( امکان استفاده از آنان به منظور حفاظت یک دستگاه کامپیوتر نیز وجود خواهد داشت ) در صورتی که شما صرفا" دارای یک کامپیوتر پشت فایروال می باشید و یا این اطمینان را دارید که سایر کامپیوتر های موجود بر روی شبکه نسبت به نصب تمامی patch ها، بهنگام بوده و عاری از ویروس ها و یا کرم ها می باشند، ضرورتی به استفاده از یک سطح اضافه حفاظتی (یک نرم افزار فایروال ) نخواهید داشت. فایروال های سخت افزاری، دستگاههای سخت افزاری مجزائی می باشند که دارای سیستم عامل اختصاصی خود می باشد. بنابراین بکارگیری آنان باعث ایجاد یک لایه دفاعی اضافه در مقابل تهاجمات می گردد.

فایروال های نرم افزاری: برخی از سیستم های عامل دارای یک فایروال تعبیه شده درون خود می باشند. در صورتی که سیستم عامل نصب شده بر روی کامپیوتر شما دارای ویژگی فوق می باشد، پیشنهاد می گردد که آن را فعال نموده تا یک سطح حفاظتی اضافی در خصوص ایمن سازی کامپیوتر و اطلاعات، ایجاد گردد. (حتی اگر از یک فایروال خارجی یا سخت افزاری استفاده می نمائید) در صورتی که سیستم عامل نصب شده بر روی کامپیوتر شما دارای یک فایروال تعیبه شده نمی باشد، می توان اقدام به تهیه یک فایروال نرم افزاری کرد. با توجه به عدم اطمینان لازم در خصوص دریافت نرم افزار از اینترنت با استفاده از یک کامپیوتر محافظت نشده، پیشنهاد می گردد برای نصب فایروال از CD و یا DVD مربوطه استفاده گردد.

پیکربندی فایروال

اکثر محصولات فایروال تجاری ( هم سخت افزاری و هم نرم افزاری ) دارای امکانات متعددی بمنظور پیکربندی بهینه می باشند. با توجه به تنوع بسیار زیاد فایروال ها، می بایست به منظور پیکربندی بهینه آنان به مستندات ارائه شده، مراجعه تا مشخص گردد که آیا تنظمیات پیش فرض فایروال نیاز شما را تامین می نماید یا خیر؟ پس از پیکربندی یک فایروال یک سطح امنیتی و حفاظتی مناسب در خصوص ایمن سازی اطلاعات انجام شده است. لازم است به این موضوع مهم اشاره گردد که پس از پیکربندی یک فایروال نمی بایست بر این باور باشیم که سیستم ما همواره ایمن خواهد بود. فایروال ها یک سطح مطلوب حفاظتی را ارائه می نمایند ولی هرگز عدم تهاجم به سیستم شما را تضمین نخواهند کرد. استفاده از فایروال به همراه سایر امکانات حفاظتی نظیر نرم افزارهای آنتی ویروس و رعایت توصیه های ایمنی می تواند یک سطح مطلوب حفاظتی را برای شما و شبکه شما بدنبال داشته باشد.

Patch (وصله های نرم افزاری)

تولید کنندگان نرم افزار پس از آگاهی از وجود نقاط آسیب پذیر در محصولات خود، با ارائه Patch های لازم اقدام به برطرف نمودن مسئله و حل مشکل ایجاد شده، می نمایند. تمامی کاربران کامپیوتر می بایست از نصب آخرین Patch های ارائه شده مرتبط با محصولات نرم افزاری که بر روی سیستم خود استفاده می نمایند، مطئمن گردند. اعتقاد عملی به سیاست فوق، ضریب حفاظتی و امنیتی سیستم شما را افزایش خواهد داد.

همانند وصله های یک لباس که باعث بهبود سوراخ ها و روزنه های موجود می گردد، وصله های نرم افزاری باعث بهبود سوراخ ها و حفره های موجود در برنامه های نرم افزاری می گردند. Patch ها ، یک مشکل خاص و یا نقطه آسیب پذیر در یک نرم افزار را برطرف می نمایند. در برخی موارد تولید کنندگان نرم افزار در مقابل ارائه یک patch ، اقدام به ارائه یک نسخه جدید از نرم افزارهای خود می نمایند. تولید کنندگان نرم افزار ممکن است به نسخه جدید ارتقاء یافته به عنوان یک patch مراجعه نمایند.

[ یکشنبه 92/12/18 ] [ 12:30 عصر ] [ ایران کلوب ]

ویژه اندرویدی ها؛

به سبک تلفن های قدیمی شماره گیری کنید + دانلود نرم افزاربا استفاده از نرم افزار "چرخون" می توانید سبک شماره گیری گوشی خود را متحول و شبیه به صفحه کلید تلفن های قدیمی کنید.

برنامه چرخون یک شماره گیر چرخان جالب و نوستالژیک برای گوشی ها و تبلت های اندرویدی است که می تواند خاطرات دوران کودکی تان را برایتان تداعی کند. برنامه می تواند صفحه کلید تلفن های قدیمی را در تلفن همراهتان شبیه سازی کند. نرم افزار توسط برنامه نویسان کشورمان تهیه شده و محیط آن کاملا فارسی است. از ویژگی های نرم افزار می توان به مواردی چون: محیط کاربری زیبا و نوستالژیک، رابط کاربری فارسی، امکان استفاده از برنامه به عنوان شماره گیر و ... اشاره کرد.

قابل اجرا در اندروید 2.2 و بالاتر

حجم نرم افزار: 383 کیلوبایت

[ یکشنبه 92/12/18 ] [ 12:24 عصر ] [ ایران کلوب ]

نمونه سایت ایجاد شده: نمونه سایت ایجاد شده با هاست 500گیگ توجه توجه

ایجاد و طراحی سایت فقط 50000تومان

شرکت غرب طراح تقدیم میکند

هر فرد یک سایت

آیا میخواهید یک سایت تفریحی طراحی کنید

آیا میخواهید یک سایت ورزشی طراحی کنید

آیا میخواهید یک سایت فروشگاهی تاسیس کنید

آیا میخواهید برای شغل و تخصص و رشته وشرکت خود سایت طراحی کنید

آیا هزینه ها زیاد هستند

بس کار را به ما بسبارید فقط به 50 هزار تومان یک سایت به قیمت 300هزار تومان ایجاد کنید

نمونه سایت:کلاغ نت قبل از خرید قیمت ها را مقایسه کنید

قیمت در سایر شرکت ها قیمت در شرکت غرب طراح

اختصاص دامنه 6000تومان

ایجاد سایت رایگان

نصب مدیریت محتوا 5000تومان

اختصاص 500گیگ هاست لینوکس آلمان 50000تومان

طراحی سایت 100000تومان

نصب قالب 25000تومان

معرفی به گوگل 15000تومان

طراحی لوگو 5000تومان

جمع کل: 206000تومان در غرب طراح:50000تومان

نکته مهم:ابتدا شما باید در سایت nic.ir برای خود شناسه ای را ایجاد کنید و دامنه را در نیک به قیمت 16هزار تومان

به ثبت برسانید به آدرس کلیک کنیدwww.nic.ir و شناسه را برای ما ایجاد کنید(در همه شرکت های ارائه دهنده هاست باید در سایت نیک

حتما دامنه را ثبت کنید مثال: مثلا شما دامنه خودتان را با نام دلخواه مثلا new.ir را در سایت nic.ir ثبت

کرده و همراه شناسه شما در نیک به ما اطلاع دهید )

نکته: اگر با سایت نیک آشنایی ندارید ما برای شما به صورت رایگان و فقط برداخت وجه ثبت دامنه به قیمت

16000 انجام می دهیم فقط دامنه دلخواهتون را برای ما ارسال کنید

قیمت محصول : 1 50 هزار تومان

شما باید در نیک دامنه را ثبت کرده و شناسه و دامنه ثبت شده را به ما اطلاع دهید

500گیگ هاست لینوکس آلمان + اختصاص دامنه + نصب مدیریت محتوا + نصب قالب +طراحی لوگو و...... هدیه : نصب افزونه ها ی مهم و آموزش کار با مدیریت محتوا

50 هزار تومان برداخت کنید برای ایجاد سایت

[ جمعه 92/12/16 ] [ 12:30 عصر ] [ ایران کلوب ]

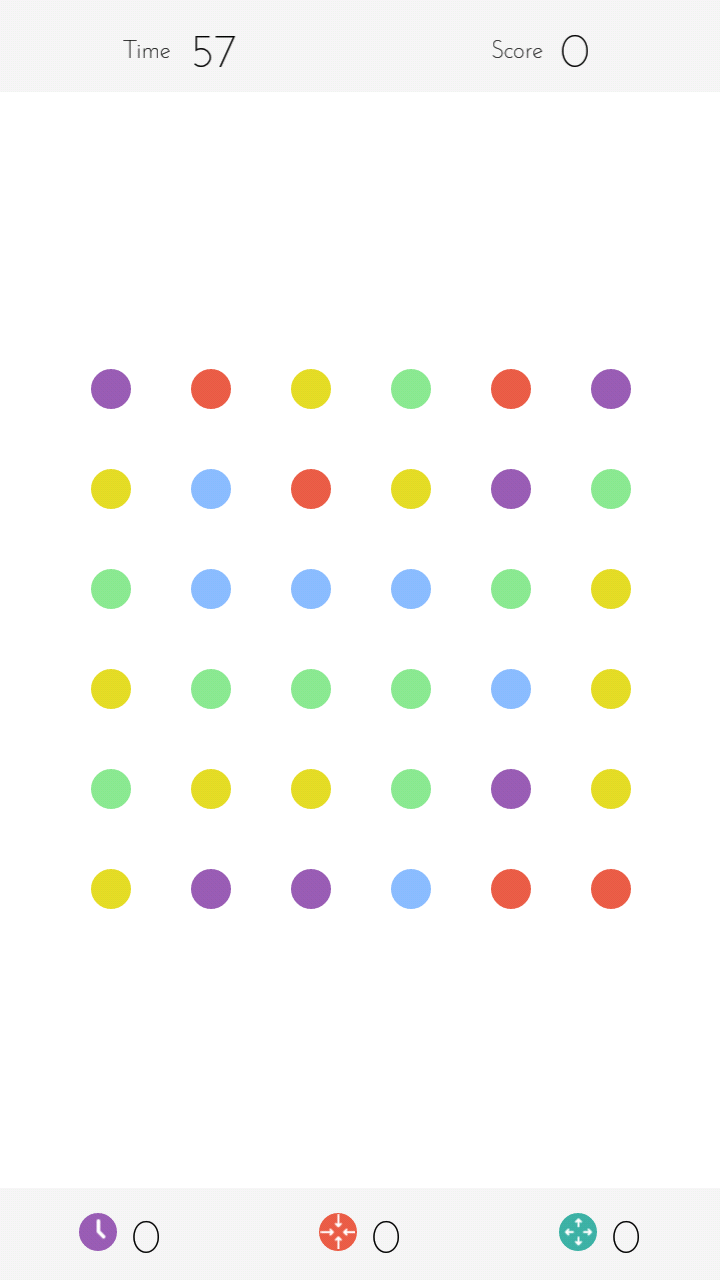

بازی Dots برای اندروید؛

علاقمندان به بازیهای فکری کلیک کنند + دانلوددر بازی Dots: A Game About Connecting شما باید در مدت زمان 60 ثانیه، نقاطی که هم رنگ و کنار یکدیگر هستند را با یک خط به یکدیگر وصل کنید. این بازی به شدت فکر شما را درگیر خودش خواهد کرد.

بازی Dots: A Game About Connecting یا اتصال نقطههای هم رنگ یک بازی فکری و هیجان انگیز است که نیاز به سرعت العمل بالایی دارید. سعی کنید تا در مدت 60 ثانیه، نقاطی که هم رنگ و کنار یکدیگر هستند را با یک خط به یکدیگر وصل کنید، هر چه نقاط هم رنگ که به یکدیگر وصل میکنید بیشتر باشد، امتیاز بالایی را کسب خواهید کرد. زمان را برای مدت 5 ثانیه متوقف کنید یا یکی از نقطههای مزاحم را از صفحه پاک کنید تا بتوانید سریعتر مرحله را به اتمام برسانید. بازی دارای 25 مرحله متفاوت و گیم پلی ساده و روان میباشد که به شدت فکر شما را درگیر خودش خواهد کرد.

مشخصات

حجم: 29.66 مگابایت نسخه: 1.9.7 اجرا در: اندروید 2.2 و بالاتر امتیاز: [ سه شنبه 92/12/13 ] [ 7:37 عصر ] [ ایران کلوب ]

آموزش مباحث امنیتی

امنیت خود را به بالاترین حد برسانید - بخش دوماینترنت، علاوه بر جنبه های مثبت دارای مجموعه ای گسترده از خطرات و تهدیدات امنیتی است که برخی از آنان بسیار جدی و مهم بوده و برخی دیگر از اهمیت کمتری برخوردار می باشند. در این مطلب به معرفی برخی از حملات هکرها می پردازیم.

اینترنت، علاوه بر جنبه های مثبت دارای مجموعه ای گسترده از خطرات و تهدیدات امنیتی است که برخی از آنان بسیار جدی و مهم بوده و برخی دیگر از اهمیت کمتری برخوردار می باشند.

عملکرد ویروس های کامپیوتری که می تواند منجر به حذف اطلاعات موجود بر روی یک کامپیوتر شود.

نفوذ افراد غیر مجاز به کامپیوتر شما و تغییر فایل ها.

استفاده از کامپیوتر شما برای تهاجم علیه دیگران.

سرقت اطلاعات حساس نظیر شماره کارت اعتباری و خرید غیر مجاز با استفاده از آن.

با رعایت برخی نکات می توان احتمال بروز و یا موفقیت این نوع از حملات را به حداقل مقدار خود رساند.

اولین مرحله به منظور حفاظت و ایمن سازی اطلاعات، شناخت تهدیدات و آگاهی لازم در خصوص برخی مفاهیم اولیه در خصوص ایمن سازی اطلاعات است.

- Hacker ,attacker و یا Inruder . اسامی فوق به افرادی که همواره در صدد استفاده از نقاط ضعف و آسیب پذیر موجود در نرم افزارها می باشند، اطلاق می گردد. با این که در برخی حالات ممکن است افراد فوق اهداف غیر مخربی را نداشته و انگیزه آنان صرفا" کنجکاوی باشد، ماحصل عملیات آنان می تواند اثرات جانبی منفی را به دنبال داشته باشد.

- کد مخرب: این نوع کدها شامل ویروس ها، کرم ها و برنامه های تروجان ( Trojan ) بوده که هر یک از آنان دارای ویژگی های منحصر بفردی می باشند.

آشنائی با حملات DoS

شاید تاکنون شنیده باشید که یک وب سایت مورد تهاجمی از نوع DoS قرار گرفته است. این نوع از حملات صرفا متوجه وب سایت ها نبوده و ممکن است شما قربانی بعدی باشید. تشخیص حملات DoS از طریق عملیات متداول شبکه امری مشکل است ولی با مشاهده برخی علائم در یک شبکه و یا کامپیوتر می توان از میزان پیشرفت این نوع از حملات آگاهی یافت.

حملات از نوع DoS - denial-of-service

در یک تهاجم از نوع DoS، یک مهاجم باعث ممانعت دستیابی کاربران تائید شده به اطلاعات و یا سرویس های خاصی می نماید. یک مهاجم با هدف قرار دادن کامپیوتر شما و اتصال شبکه ای آن و یا کامپیوترها و شبکه ای از سایت هائی که شما قصد استفاده از آنان را دارید، باعث سلب دستیابی شما به سایت های Email، وب سایت ها، account های online و سایر سرویس های ارائه شده بر روی کامپیوترهای سرویس دهنده می گردد.

متداولترین و مشهودترین نوع حملات DoS، زمانی محقق می گردد که یک مهاجم اقدام به ایجاد یک سیلاب اطلاعاتی در یک شبکه نماید. زمانی که شما آدرس URL یک وب سایت خاص را از طریق مرورگر خود تایپ می نمائید، درخواست شما برای سرویس دهنده ارسال می گردد. سرویس دهنده در هر لحظه قادر به پاسخگوئی به حجم محدودی از درخواست ها می باشد، بنابراین اگر یک مهاجم با ارسال درخواست های متعدد و سیلاب گونه باعث افزایش حجم عملیات سرویس دهند گردد، قطعا" امکان پردازش درخواست شما برای سرویس دهنده وجود نخواهد داشت. حملات فوق از نوع DoS می باشند، چراکه امکان دستیابی شما به سایـت مورد نظر سلب شده است.

یک مهاجم می تواند با ارسال پیام های الکترونیکی ناخواسته که از آنان با نام Spam یاد می شود، حملات مشابهی را متوجه سرویس دهنده پست الکترونیکی نماید. هر account پست الکترونیکی ( صرفنظر از منبعی که آن را در اختیار شما قرار می دهد، نظیر سازمان مربوطه و یا سرویس های رایگانی نظیر یاهو و hotmail ) دارای ظرفیت محدودی می باشند. پس از تکمیل ظرفیت فوق ، عملا" امکان ارسال Email دیگری به account فوق وجود نخواهد داشت. مهاجمان با ارسال نامه های الکترونیکی ناخواسته سعی می نمایند که ظرفیت account مورد نظر را تکمیل و عملا" امکان دریافت email های معتبر را ازaccount فوق سلب نمایند.

حملات از نوع DDoS - distributed denial-of-service

در یک تهاجم از نوع DDoS، یک مهاجم ممکن است از کامپیوتر شما برای تهاجم بر علیه کامپیوتر دیگری استفاده نماید. مهاجمان با استفاده از نقاط آسیب پذیر و یا ضعف امنتیی موجود بر روی سیستم شما می توانند کنترل کامپیوتر شما را بدست گرفته و در ادامه از آن به منظور انجام عملیات مخرب خود استفاده نمایند. ارسال حجم بسیار بالائی داده از طریق کامپیوتر شما برای یک وب سایت و یا ارسال نامه های الکترونیکی ناخواسته برای آدرس های Email خاصی، نمونه هائی از همکاری کامپیوتر شما در بروز یک تهاجم DDOS می باشد. حملات فوق، "توزیع شده " می باشند، چرا که مهاجم از چندین کامپیوتر به منظور اجرای یک تهاجم DoS استفاده می نماید.

[ سه شنبه 92/12/13 ] [ 7:33 عصر ] [ ایران کلوب ]

آموزش مباحث امنیتی

امنیت خود را به بالاترین حد برسانید - بخش اولهر عمل غیر قانونی که دانش فن آوری رایانه ای لازمه ارتکاب، رسیدگی و تعقیب قانونی آن باشد را تقلب رایانه ای می گویند. طی سالیان متمادی، اشخاص متقلب شیوه های زیادی را برای ارتکاب تقلب رایانه ای به کار برده اند. در این مطلب به تعدادی از متداولترین روش ها می پردازیم.

هر عمل غیر قانونی که دانش فن آوری رایانه ای لازمه ارتکاب، رسیدگی و تعقیب قانونی آن باشد را تقلب رایانه ای می گویند.

طی سالیان متمادی، اشخاص متقلب شیوه های زیادی را برای ارتکاب تقلب رایانه ای به کار برده اند. تعدادی از متداولترین روشها به شرح زیر توضیح داده می شوند.

اسب تروا: مجموعه ای از دستورهای رایانه ای غیرمجاز در یک برنامه مناسب و مجاز است. دستورهای غیر مجاز مزبور در یک زمان از قبل مشخص شده یا در شرایط لز پیش تعیین شده ای، اعمال غیر قانونی را انجام می دهند.اسب تروا غالبا در نرم افزاری قرار داده می شود که به صورت ابزار کمکی در برنامه های نرم افزار عمومی عمل می کند. برای مثال برای هزاران مشترک مستقیم آمریکایی پیامهایی حاوی هدیه یک نرم افزار رایگان ارسال میشود. کاربرانی که ضمایم پیام را باز می کنند ناآگاهانه اسب تروا را رها میکنند و اسب تروا به صورت مخفی و سری نام حساب و کلمه عبور مشترک را کپی کرده وآن را برای فرستنده پیام ارسال می کند.

نوع دیگری از اسب تروا، نمایش شماره کارت های اعتباری هنگام فشردن کلید توسط کاربر و ارسال آن به وسیله پست الکترونیکی برای سازنده نرم افزار است. و ................

تکنیک گرد کردن به پایین: به طور مکرر توسط موسسات مالی پرداخت کننده بهره استفاده می شود. برنامه نویس، برنامه محاسبه بهره را به شکلی طراحی می کند که محاسبات بهره را تا دو رقم اعشار به پایین گرد می کند. مبالغ کمتر از یک سنت، به دلیل گرد گردن به پایین، از محاسبات بهره کسر و به حساب برنامه نویس یل شخصی که مسئولیت کنترل حسابها را بر عهده دارد واریز می شود. کسی متوجه این موضوع نمی شود زیرا کلیه دفاتر تراز هستند.

تکنیک سالامی: پولهای خرد و ناچیز طی یک دوره زمانی اختلاس می شود. برای مثال رییس حسابداری ناراضی یک شرکت تولیدی در حال رشد در کالیفرنیا با کمک کارمند خود از تکنیک سالامی استفاده کرد. او سیستم رایانه ای شرکت را براس دستکاری و افزایش سیستماتیک بهای تمام شده کلیه محصولات شرکت به میزانی کمتر از یک درصد، به کار گرفت. افزایش های مزبور به حسابیک مشتری جعلی منظور و سپس توسط حسابدار شرکت اختلاس می شد. طی چند ماه هزینه های شرکت به صورت تقلب آمیز به میزان کمتر از یک درصد افزایش پیدا کرد. به دلیل اینکه کلیه هزینه های شرکت با هم و به یک نسبت افزایش پیدا می کردند حساب یا هزینه خاصی توجه کسی را به تقلب جلب نمی کرد.

در پشتی یا دریچه پشتی: راهی برای ورود به سیستم و دور زدن کنترلهای امنیتی سیستم است. برنامه نویسان غالبا درهای پشتی را برای اصلاح برنامه ها و رفع اشکالات سیستم در حین طراحی در سیستم قرار میدهند و معمولا آنها را قبل از اجرای سیستم حذف می کنند. هرکسی این در را شناسایی کند می تواند وارد برنامه شده و مرتکب تقلب شود. همچنین برنامه نویسان میتوانند قبل از پایان کار، درهای پشتی را در برنامه خود جاسازی کنند. این عمل به آنها اجازه می دهد بعد از ترک شرکت به سیستم مزبور دسترسی داشته باشد.

سوپر زپ: استفاده غیر مجاز از برنامه های خاص سیستم برای دور زدن کنترلهای سیستم و انجام اعمال خلاف قانون است. نام این تکنیک از یک نرم افزار کمکی به نام سوپر زپ گرفته شده است. نرم افزار مربوط برای استفاده در شرایط اضطراری مانند بازسازی دوباره یک سیستم متلاشی شده توسط شرکت آی بی ام طراحی شد.

تکثیر غیر مجاز نرم افزار: نسخه برداری از نرم افزار بدون اخذ مجوز از ناشر آن است.

کلاه گذاشتن اطلاعاتی: تغییر داده ها و اطلاعات قبل، طی یا پس از ورود به سیستم اطلاعاتی است. تغییر میتواند با حذف، دستکاری یا اضافه کردن اطلاعات کلیدی به سیستم انجام شود.

نشت اطلاعاتی: به نسخه برداری غیر قانونی از داده ها و اطلاعات یک شرکت اشاره می کند.

مثلا یکی از کارمندان شرکت یک نسخه از فهرست مشتریانش را به دست آورده و به دیگر شرکتها قروخته است.

کولی گرفتن: وصل شدن به یک خط ارتباط از راه دور و جفت شدن با یک کاربر مجاز و قانونی قبل از ورود کاربر مزبور به سیستم است. کاربر مجاز و قانونی ناآگاهانه یک متقلب را با خود وارد سیستم می کند.

تظاهر یا نقش بازی کردن: فرد متقلب با بازی کردن نقش یک کاربر مجاز، امکان دسترسی به سیستم را به دست می آوردو این روش مستلزم این است که متقلب شماره شناسایی و کلمه عبور کاربر مجاز را بداند. فرد متقلب زمانی که وارد سیستم میشود از تمام مزایای یک کاربر مجاز برخوردار می شود.

مهندسی اجتماعی: فرد متقلب یک کارمند را برای دریافت اطلاعات مورد نیاز برای ورود به سیستم فریب می دهد. افراد متقلب ممکن است عنوان کنند که مسئولیت انجام یک تحقیق امنیتی را بر عهده دارند و کارمندان را وادار می کنند تا اطلاعات محرمانه را در اختیار آنها قرار بدهند. آنها ممکن است به اپراتور تلفن زده و ادعا کنند کارمند شرکت هستند و کلمه عبور خود را فراموش کرده اند.

بمب ساعتی سیستمی: برنامه ای است که تحت شرایط خاص عمل میکند یا یک زمان خاصی موجب کشیدن ماشه آن می شود و عمل می کند. هنگامی که ماشه بمب کشیده شد، انفجار بمب موجب خرابی سیستم، آسیب دیدگی برنامه ها، داده ها و اطلاعات می شود.

نفوذ کردن یا تجاوز کردن: دسترسی غیر مجاز و استفاده از سیستم رایانه ای به وسیله رایانه های شخصی و شبکه ارتباط از راه دور است. رخنه گران قصد آسیب رساندن به به سیستم را ندارند. آنها بیشتر به قصد مطرح شدن و کنجکاوی وارد سیستمها می شوند و سیستمها را به منظور پیدا کردن برنامه هایی برای نسخه برداری و نگهداری مورد بررسی قرار می دهند.

رفتگری یا جستجوی زباله دان: دستیابی به اطلاعات محرمانه از طریق جستجو در ثبتها، اسناد و مدارک شرکت است. دامنه شیوه رفتگری از جستجوی ظروف زباله شرکت برای به دست آوردن گزارشهای ستاده یا نسخه های کپی شده از اطلاعات محرمانه تا پوشش حافظه رایانه است.

استراق سمع: افراد متقلب را قادر میسازد تا به روابط خصوصی یا معاملات و رویدادهای دیگران پی ببرند. یک راه برای پی بردن به ماهیت سیگنالهای ارسالی استراق سمع تلفنی است. تجهیزات مورد نیاز برای این کار یک خط ارتباطی بدون حفاظ است. که در تمام فروشگاه های الکترونیکی محلی موجود است.

تهدید های پست الکترونیکی: ارسال یک پیام تهدید آمیز برای به ستوه درآوردن دریافت کننده پیام و وادار کردن او به انجام اقداماتی که بعدا وسیله ای برای کلاه برداری خواهد شد.

حمله سرکاری: زمانی رخ می دهد که حمله کننده بمب های پست الکترونیکی ارسال می کند. بدین طریق تعداد زیادی پیام (صدها پیام در یک ثانیه) با آدرسهای جعلی ارسال می شود به طوری که ظرفیت سرویس دهنده خدمات پست الکترونیکی اینترنتی تکمیل شده و سیستم خاموش می شود. حمله سرکاری دیگر، ارسال حجم زیادی داده و اطلاعات به شبکه یا سرویس دهنده وب است به طوری که شبکه یا وب مزبور منفجر می شود .این حملات با نامهای ساختگی از قبیل "بونک، بوینک، سین فلود و .....انجام می شود.

تروریسم اینترنتی: تجاوز گرانی هستند که از اینترنت برای قطع تجارت الکترونیکی و آسیب رساندن به ارتباطات اشخاص و شرکت ها استفاده می کنند.

شایعه سازی اینترنتی: استفاده از اینترنت برای انتشار اطلاعات غلط یا گمراه کننده درباره شرکت هاست. این کار را میتوان به چند روش انجام داد. پیامهای تحریک آمیز در گفتگوی همزمان بر روی اینترنت، ایجاد سایتهای وب و پخش شایعات مختلف از این دسته هستند.

شماره گیری جنگی: تجاوزگران با برنامه نویسی رایانه ای خود برای شماره گیری هزاران خط تلفن به دنبال پیدا کردن مودم های بیکار می گردند. تجاوز گران وارد مودم های بیکار شده ورایانه شخص متصل به این مدل را تسخیر کرده و سپس امکان دسترسی به شبکه ای که این رایانه به آن متصل است را به دست می آورند.

شکستن کلمه عبور: هنگامی رخ میدهد که یک مزاحم به پدافند و سیستم دفاعی نفوذ کرده و فایلهای حاوی کلمه های عبور معتبر را به سرقت می برد، آنها را کد گشایی کرده و برای دسترسی به منابع سیستمی از قبیل فایلها،برنامه ها و اطلاعات از آنها استفاده می کند.

نامه پراکنی: ازسال نامه های پست الکترونیکی با پیامهای مشابه برای کلیه کاربران یا مدیران تجاری است. ارسال کننده نامه ممکن است این کار را برای سرگرمی وشوخی و یا به عنوان یک روش قانونی و درست انجام دهد.

ویروسهای رایانه ای: بخشی از یک کد قابل اجراست که خود را به نرم افزار متصل می کند. بیشتر ویروسها دارای دوفاز هستند. در فاز اول، ویروس خودرا تکثیر کرده و در سایر سیستم ها یافایل ها بخش می کند. فاز تکثیر معمولا با رویدادهای از قبل تعریف شده ای مانند روشنکردن رایانه، استفاده یا خروج از نرم افزار، ایجاد کردن باز کردن یا بستن یک سند، فرا رسیدن یک تاریخ معین یا تعداد دفعات معین استفاده از یک نرمافزار رخ میدهد. در فاز حمله، ویروس توسط حوادث و رویداد های از قبل تعریف شده ای فعال می شود و ماموریت خود را انجام می دهد.

ویروسها میتوانند موجب تخریب یا تغییر برنامه ها، داده ها واطلاعات شوند، کنترل رایانه را به دست بگیرند، حافظه اصلی رایانه را از بین برده، فایلها و فهرست های راهنما را حذف یا تغییر نام دهند، دیسک سخت رایانه را دوبتره فرمت دهند، یا مانع راه اندازی سیستم توسط کاربران یا مانع دسترسی آنان به داده های روی دیسک سخت گردند و ............

کرم: شبیه یک ویروس است با این تفاوت که بخشی از یک کد پنهان شده در یک برنامه فعال نیست بلکه خود یک برنامه است. همچنین یک کرم ، تکثیر میشود و به صورت فعال در دیگرسیستمها حرکت می کند. غالبا زیاد عمر نمی کند ولی تازمانی که فعال است بسیار مخرب است.

[ سه شنبه 92/12/13 ] [ 7:30 عصر ] [ ایران کلوب ]

چند نکته که باید قبل استفاده از اینترنت بدانیددر آموزش های قبلی به برخی از حملات پرداختیم و نحوه پیشگیری از این حملات را ارئه کردیم و به یکی از ویژگی های ایمیل که امنیت شما را بالا می برد پرداختیم. اکنون به برخی نکات که باید قبل از استفاده از اینترنت بدانید می پردازیم.

در آموزش های قبلی به برخی از حملات پرداختیم و نحوه پیشگیری از این حملات را ارئه کردیم و به یکی از ویژگی های ایمیل که امنیت شما را بالا می برد پرداختیم. اکنون به برخی نکات که باید قبل از استفاده از اینترنت بدانید می پردازیم.

تعداد بسیار زیادی از کاربران اینترنت را افرادی تشکیل می دهند که فاقد مهارت های خاصی در زمینه فن آوری اطلاعات بوده و از امکانات حمایتی مناسبی نیز برخوردار نمی باشند. سیستم های اینگونه کاربران دارای استعداد لازم به منظور انواع تهاجمات بوده و بطور غیر مستقیم شرایط مناسبی را برای مهاجمان به منظور نیل به اهداف مخرب آنان، فراهم می نمایند. بر اساس گزارشات متعددی که در چندین ماه اخیر منتشر شده است، تعداد حملات و آسیب پذیری اینگونه سیستم ها، بطرز کاملا" محسوسی افزایش یافته است. علت این امر را می توان در موارد زیر جستجو نمود.

تعداد بسیاری از تنظیمات پیش فرض کامپیوترها، غیر ایمن می باشد.

کشف نقاط آسیب پذیر جدید در فاصله بین زمانی که کامپیوتر تولید و پیکربندی می گردد و تنظیماتی که اولین مرتبه توسط کاربر انجام می شود.

در مواردی که ارتقاء یک نرم افزار از طریق رسانه های ذخیره سازی نظیر CD و یا DVD انجام می شود، همواره این احتمال وجود خواهد داشت که ممکن است نقاط آسیب پذیر جدیدی نسبت به زمانی که نرم افزار بر روی رسانه مورد نظر مستقر شده است، کشف شده باشد.

مهاجمان دارای آگاهی لازم در خصوص دامنه های آدرس های IP از نوع Dial-up و یا Broadband بوده و آنان را بطور مرتب پویش می نمایند.

کرم های بسیار زیادی بطور مرتب و پیوسته بر روی اینترنت در حال فعالیت بوده تا کامپیوترهای آسیب پذیر را شناسائی نمایند.

با توجه به موارد فوق، متوسط زمان لازم به منظور یافتن کامپیوترهای آسیب پذیر در برخی شبکه های کامپیوتر به مرز دقیقه رسیده است.

توصیه های استاندارد به کاربران خانگی، Download و نصب Patch های نرم افزاری در اسرع وقت و پس از اتصال یک کامپیوتر جدید بر روی اینترنت است. فرآیند فوق، با توجه به این که مهاجمان به صورت دائم اقدام به پویش و یافتن قربانیان خود می نمایند، ممکن است در موارد متعددی توام با موفقیت کامل نگردد.

به منظور حفاظت کامپیوترها قبل از اتصال به اینترنت و نصب هر یک از Patch های مورد نیاز، موارد زیر پیشنهاد می گردد.

در صورت امکان، کامپیوتر جدید را از طریق یک فایروال شبکه ای ( مبتنی بر سخت افزار ) و یا روتر فایروال به شبکه متصل نمائید.

یک فایروال شبکه ای و یا روتر فایروال، سخت افزاری است که کاربران می توانند آن را بین کامپیوترهای موجود در یک شبکه و دستگاههای Broadband نظیر مودم کابلی و یا DSL نصب نمایند. با بلاک نمودن امکان دستیابی به کامپیوترهای موجود بر روی یک شبکه محلی از طریق اینترنت، یک فایروال سخت افزاری قادر به ارائه یک سطح حفاظتی مناسب برای کاربران در خصوص دریافت و نصب patch های نرم افزاری ضروری خواهد بود.

در صورتی که قصد اتصال کامپیوتر خود به اینترنت را از طریق یک فایروال و یا روتری با پتانسیل NAT:Netwoirk Address Translation، داشته باشید و یکی از موارد زیر درست باشد.

الف ) ماشین جدید تنها کامپیوتر متصل شده به شبکه محلی از طریق فایروال است.

ب ) سایر ماشین های متصل شده به شبکه محلی پشت فایروال نسبت به نصبpatch های مورد نیاز بهنگام بوده و بر روی آنان کرم ها و یا ویروس هائی وجود ندشته باشد، ممکن است به وجود یک فایروال نرم افزاری نیاز نباشد.

در صورت امکان ، از فایروال نرم افزاری همراه کامپیوتر نیز استفاده نمائید.

در صورتی که سیستم عامل نصب شده بر روی کامپیوتر شما دارای یک فایروال نرم افزاری از قبل تعبیه شده می باشد، پیشنهاد می گردد آن را فعال نموده تا امکان اتصال سایرین به شما وجود نداشته باشد. همانگونه که اشاره گردید، در صورتی که کامپیوتر شما از طریق یک فایروال به شبکه متصل است و تمامی کامپیوترهای موجود در شبکه محلی نسبت به نصب هر یک از Patch های مورد نیاز بهنگام شده می باشند، این مرحله می تواند اختیاری باشد. علیرغم موضوع فوق، در بخشی از استراتژی "دفاع در عمق " به این موضوع اشاره شده است که بهتر است فایروال نرم افزاری ارائه شده همراه سیستم عامل، همواره فعال گردد. در صورتی که سیستم عامل موجود برروی کامپیوتر شما دارای یک فایروال نرم افزاری از قبل تعبیه شده نمی باشد، می توان یک نرم افزار فایروال مناسب را تهیه نمود. پیشنهاد می گردد که اینگونه نرم افزارها از طریق رسانه های ذخیره سازی نظیر CD و یا DVD نصب گردند. (در مقابل اتصال به یک شبکه و دریافت نرم افزار مورد نیاز از یک کامپیوتر حفاظت نشده ) در غیر اینصورت همواره این احتمال وجود خواهد داشت که کامپیوتر شما قبل از اینکه قادر به دریافت و نصب اینچنین نرم افزارهائی گردد، مورد تهاجم واقع شود.

غیر فعال نمودن سرویس های غیرضروری نظیر "اشتراک فایل و چاپگر"

اکثر سیستم های عامل به صورت پیش فرض پتانسیل "اشتراک فایل و چاپ " را فعال نمی نمایند. در صورتی که شما سیستم خود را به یک سیستم عامل جدید ارتقاء داده اید و کامپیوتر دارای گزینه فعال "اشتراک فایل و چاپ " می باشد، بدیهی است که سیستم عامل جدید نیز این گزینه را فعال نماید. سیستم عامل جدید ممکن است دارای نقاط آسیب پذیری باشد که شما آنان را در نسخه قبلی سیستم عامل مربوطه از طریق نصب تمامی patchهای مورد نیاز، برطرف کرده باشید و در سیستم عامل جدید این وضعیت وجود ندارد. برای حل مشکل فوق پیشنهاد می گردد قبل از ارتقاء سیستم عامل، پتانسیل "اشتراک فایل و چاپ " را غیر فعال نموده و در ادامه فرآیند ارتقاء را انجام دهید. پس از ارتقاء سیستم و نصب Patch های مورد نیاز، می توان در صورت ضرورت اقدام به فعال نمودن پتانسیل "اشتراک فایل و چاپ " نمود.

دریافت و نصب patch های مورد نیاز

پس از ایمن سازی کامپیوتر در مقابل حملات با استفاده از فایروال های سخت افزاری و یا نرم افزاری و غیر فعال نمودن پتانسیل "اشتراک فایل و چاپ "، می توان با اطمینان بیشتری سیستم خود را به منظور دریافت و نصب patch های مورد نیاز به شبکه متصل نمود. به منظور دریافت patch های نرم افزاری، توصیه می گردد که حتما" از سایت های ایمن و مطمئن ( وب سایت تولید کنندگان ) استفاده گردد. بدین ترتیب احتمال این که یک مهاجم قادر به دستیابی سیستم شما از طریق برنامه هائی موسوم به Trojan گردد، کاهش می یابد.

[ سه شنبه 92/12/13 ] [ 7:28 عصر ] [ ایران کلوب ]

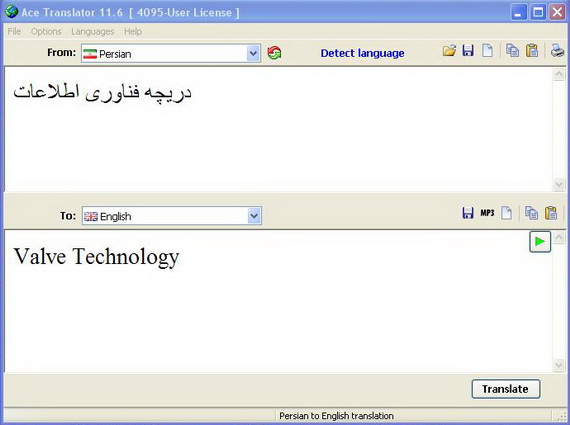

با قابلیت پشتیبانی از زبان فارسی؛

مترجم قدرتمند متون برای رایانه + دانلود نرم افزاربرای ترجمه متون انگلیسی نیاز به یادگیری آن ها نیست و شما می توانید با استفاده از این نرم افزار Ace Translator لغات و متون را به زبان های زنده دنیا ترجمه کنید.

Ace Translator یکی از بهترین مترجم های موجود برای رایانه است، این برنامه کم حجم برای ترجمه متون به زبان های مختلف جهان به صورت آنلاین عمل می کند و دسترسی به اینترنت برای کار با این نرم افزار ضروری است. با استفاده از این نرم افزار قادر خواهید بود صفحات وب، ایمیل ها، نامه ها و ... را به زبان های زنده ترجمه کنید. همچنین نرم افزار از زبان های فارسی، انگلیسی، اسپانیایی، فرانسوی، چینی، روسی، هلندی، کره ای و ... پشتیبانی می کند. از ویژگی های نرم افزار می توان به مواردی چون: موتور جستجو قدرتمند، سرعت بالا در ترجمه متون طولانی، امکان تهیه نسخه چاپی از متون و ... اشاره کرد.

ورژن: Ace Translator 11.6

حجم نرم افزار: 2.3 مگابایت

[ سه شنبه 92/12/13 ] [ 7:22 عصر ] [ ایران کلوب ]

چگونه فایلهای شخصی خود را رمز گذاری کنیم؟اگر شما از سیستمی مشترک در منزل و یا محل کار استفاده میکنید و در همان سیستم تعدادی فایل شخصی دارید برای از دسترس خارج کردن این فایلها چکار میکنید؟ در ادامه این گزارش همراه ما باشید تا شما را با روشی جالب و البته ساده آشنا کنیم که میتوانید به راحتی فایلهای شخصی خود را رمز گذاری کنید.

همیشه یکی از مشکلات کاربران ویندوز عدم وجود نرم افزاری پیش فرض برای قفل فایلهای شخصی است. دریچه اینجا ترفندی را برای شما کاربران آموزش خواهد داد که چگونه بر روی فایلهای شخصیتان رمز عبور قرار دهید. برای این کار شما نیاز به نرم افزار WinRar دارید که میتوانید آن را از پایین همین صفحه دانلود کنید.

1- بعد از نصب برنامه بر روی پوشهای که میخواهید رمز گذاری کنید، راست کلیک کرده و گزینه Add to archive را بزنید.  2- در پنجره باز شده برگه Advanced را انتخاب و روی گزینه Set Password کلیک کنید.  3- در قسمت Enter password رمز عبور را وارد کنید و در بخش Reenter password for verification دوباره رمز عبور را وارد کنید و بر روی OK کلیک کنید.  4- در پنجره Advanced دوباره روی OK کلیک کنید.  5- در نهایت شما فایلی به پسوند rar خواهید داشت، که هر بار برای بازکردن آن باید رمز عبور را وارد کنید. پس از فشرده و رمزگذاری فایل یا پوشه موردنظر باید اصل فایل یا پوشه را حذف و از فایل فشرده استفاده کنید. ناگفته نماند که نرم افزارهای زیادی برای رمز گذاری بر روی فایلها و پوشهها وجود دارد، اما این دسته از نرم افزارها پولی هستند که باید کرک شوند. این آموزش سادهترین و راحتترین راه میباشد. [ سه شنبه 92/12/13 ] [ 7:19 عصر ] [ ایران کلوب ]

|

||

| [ طراحی : کلاغ نت ] [ کلیه حقوق متعلق به باشگاه ایران می باشد : کبی رایت2013-2014 ] | ||